多家英国媒体29日援引一份刚披露的内部禁令称,美国、英国、澳大利亚、新西兰和加拿大五国情报与防务机构在机密层级禁用联想电脑已有数年,原因是“大量试验证明,联想电脑存在‘后门’硬件漏洞,易被入侵者远程操控”。

2013-08-01 13:53

后门攻击的目标是通过修改训练数据或者控制训练过程等方法使得模型预测正确干净样本,但是对于带有后门的样本判断为目标标签。例如,后门攻击者给图片增加固定位置的白块(即中毒图片)并且修改图片的标签为目标标签。用这些中毒数据

2023-01-05 09:23

关于仿真里的后门访问,之前的文章《三分钟教会你SpinalHDL仿真中的后门读写》中有做过介绍,其针对的都是针对以SpinalHDL中的代码进行的后门访问。今天来看看当封装了Verilog BlackBox时,在Sp

2023-07-15 10:22

n为了保持对已经入侵的主机长久的控制,需要在主机上建立网络后门,以后可以直接通过后门入侵系统。 n当入侵主机以后,通常入侵者的信息就被记录在主机的日

2010-09-07 15:54

添加后门脚本说明修改源码说明修改源码diff --git a/system/core/rootdir/init.rc b/system/core/rootdir/init.rcindex

2021-12-23 06:24

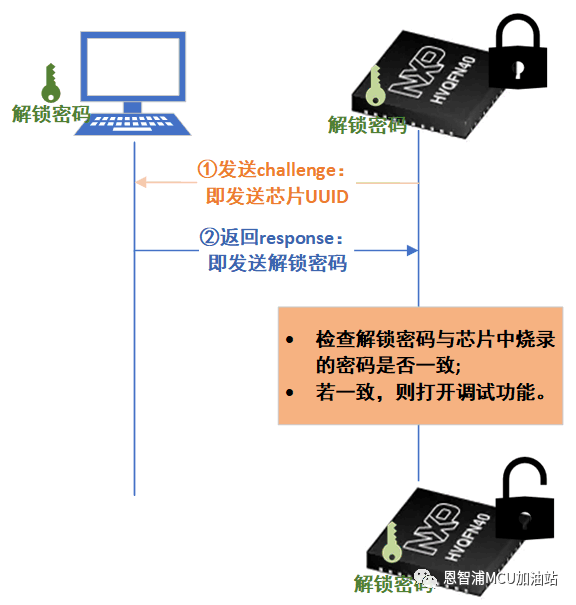

MCU的调试接口——怎么堵住这个后门?

2023-10-31 17:02

在Windows系统登录界面状态下,粘滞键仍可以以连续按5下SHIFT键运行,并且此时应用程序会以WINDOWS的最高权限-SYSTEM权限运行,所以计算机一旦被安装该后门,入侵者便可悄无声息地远程操纵计算机。

2023-01-30 10:38

php后门木马对大家来说一点都不陌生吧,但是它的种类您又知多少呢?php后门木马常用的函数大致上可分为四种类型:

2019-03-20 15:25

XMC1302设置为量产模式时,如没有留后门,芯片变为一次性了。特请教高手留后门修改BMI操作。

2018-12-14 09:44

前段时间在小蓝鸟上看到一个几乎不见的持久化后门--SDDL,然后就看着评论学习着,越看越迷茫就去查了查资料。

2023-05-08 10:40