在程序届有一句名言:如果你能读懂汇编,一切程序对你来说就是开源。

2024-01-19 09:37

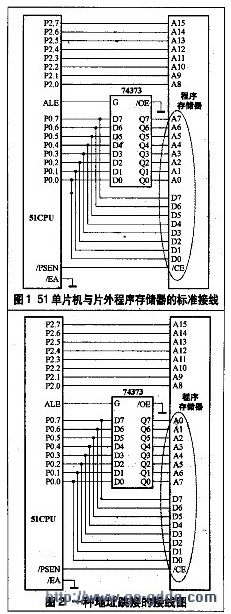

要进行目标代码的变换,首先必须根据硬件画出实际的地址和数据的接线图,然后借助于工具软件进行变换。在“51汇编集成开发环境”(其下载网址为www1.skycn.com/SOFt/15074/html

2019-03-29 14:33

反汇编的目的: 缺乏某些必要的说明资料的情况下, 想获得某些软件系统的源代码、设计思想及理念, 以便复制, 改造、移植和发展; 从源码上对软件的可靠性和安全性进行验证,对那些直接与CPU 相关的目标

2018-04-27 09:11

用反汇编软件将89LPC932中Boot ROM源代码(机器码)反汇编为ASM文件,分析其数据处理与通信控制,就能明白ISP功能实现的具体方法,并修改使其能够为我们所用,在远程RS485通信网络中实现ISP功能,从而在某些特定环境下依然能够稳定工作。

2018-03-15 16:50

,可以通过以下几种方法尝试获取源代码的近似形式: 反汇编 : 使用反汇编工具可以将Hex文件中的机器码转换回汇编语言。汇编语言是一种低级语言,它更接近于机器码,但仍然具

2024-09-02 10:41

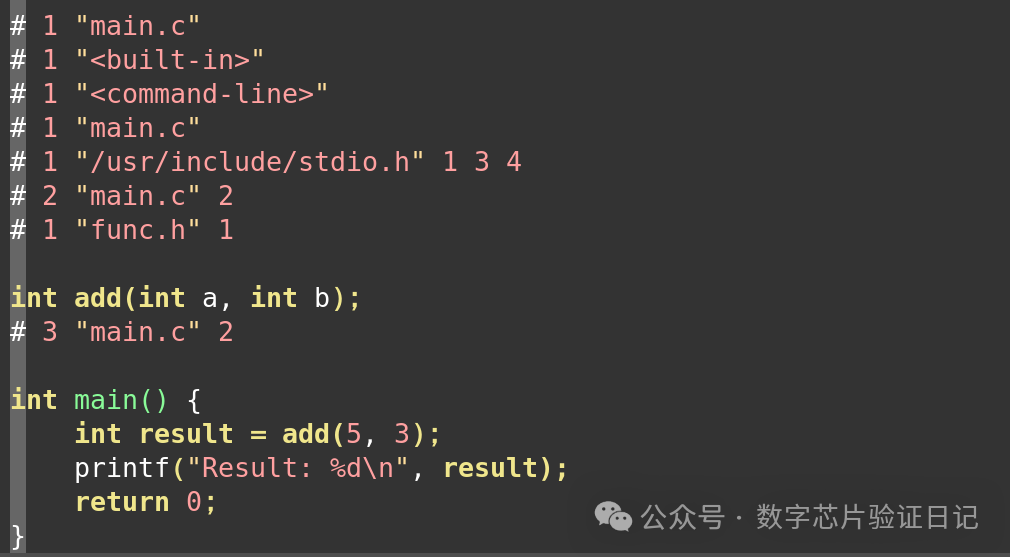

想深入链接C语言的函数是如何调用的,参数是如何传递的,想了解指针的本质、函数名的本质,就要深入汇编级代码,通过反汇编,看底层指令是如何对C语言的高级特性进行处理的,这都需要汇编语言的功底。掌握

2018-03-26 08:34

仿真器在真正的用户代码段内增加了部分代码以实现程序运行控制,该仿真器中所有用户代码都必须存储在地址为0x00400000~0x00440000的范围之内。用户代码段将每一行代码的地址,及其对应的机器码都显示给用户,为方便查看,还给出了反汇编得到的汇编指令,而且在注

2017-12-16 10:48

和产物。下面,小杜通过一个具体的例子详细讲述这个过程,以及如何通过反汇编(Disassembly)来查看汇编、链接产生的不可读二进制目标文件。

2024-10-21 14:30

比如我们想在C函数的i=i+2;处打断点的话,我们先在反汇编文件里面找到对应的指令:84d4: e2833002 add r3, r3, #2 ; 0x2 其中:e2833002是机器码,这是我们所需要的!

2018-04-16 08:46

的差异。 然而,如果你想要从 .hex 文件中获取一些有用的信息或者对程序进行分析,你可以采取以下步骤来尽可能接近原始的C语言逻辑: 反汇编 : 使用反汇编工具(如IDA Pro、Ghidra等)将 .hex 文件中的机器码转换为

2024-09-02 10:46