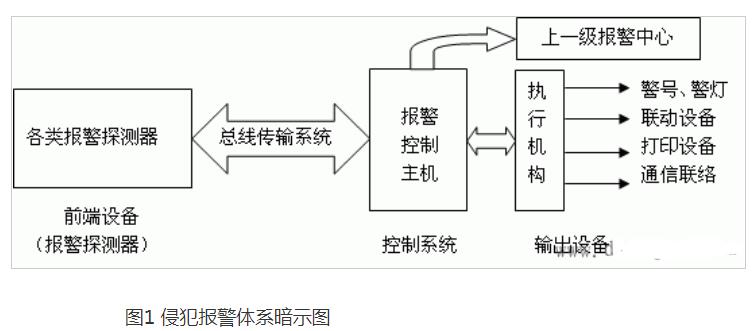

侵犯报警体系是指当不合法侵入防备区时,致使报警的设备。它是用来宣告呈现风险状况信号的。侵犯报警体系便是用勘探器对修建表里首要地址和区域进行设防。它能够及时勘探不合法侵犯,并且在勘探到有不合法人侵

2020-09-11 09:42

据外媒报道,精研面部识别技术的IT公司表示,零售商已经开始使用面部识别技术收集顾客在商店购物时的数据。 据外媒报道,精研面部识别技术的IT公司表示,零售商已经开始使用面部识别技术收集顾客在商店购物时的数据。 怡和科技公司董事总经理马克·伦特表示:“了解客户需求是实体零售商目前最为关切的要事之一,实体零售商正在追踪进入商场的顾客的身份以及顾客的行为。

2018-02-12 03:50

黑客攻击。从使用分布式拒绝服务(DDOS)攻击设备到侵犯个人隐私,来自第三方的恶意攻击可以通过多种方式对毫无戒备的个人数据产品造成严重破坏。

2019-12-16 14:45

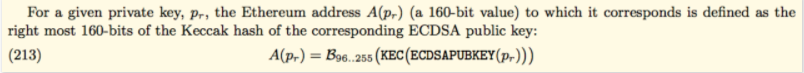

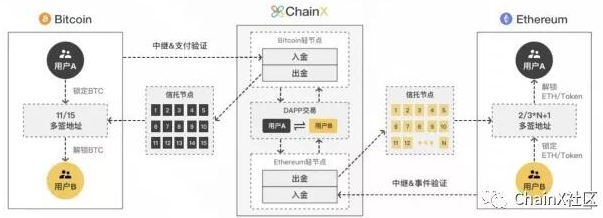

通过区块链,人类历史上首次通过技术彻底、纯粹地保障「私有财产神圣不可侵犯」。让人沉思,让人兴奋的一段话。

2020-06-28 09:38

区块链1.0首次提出了点对点的电子支付,只知道地址,越过中间机构,全球任意两个人之间快速支付成为可能。这是人类历史上第一次使用技术手段让私有化财产神圣不可侵犯。

2019-10-17 10:37

多年来,每个人都在谈论隐私,但现在,人们对于隐私被侵犯的强烈反对足以提出一些诉讼。因此,一种声称可替换MAC地址,以及重新定义Wi-Fi网络中设备身份管理、以隐私为中心的设备身份认证方式应运而生。

2020-12-26 09:08

近日,多家通过爬虫技术开展大数据信贷风控的公司被查。短短几天时间,“爬虫”技术被推上了风口浪尖,大数据风控行业也迎来了前所未有的“震荡”。业内人士透露,这些被调查的大数据公司基本都是涉嫌利用网络爬虫技术侵犯个人隐私,并将这些数据信息转卖给其他机构获利。

2019-09-21 11:16

MIMLab 将用增强数据集获得的识别准确率和原始数据集获得的准确率进行对比,发现对于常见疾病,其识别准确率提高了 20%。对于某些罕见疾病,准确率提高了约 40%,并且由于合成的 X 射线影像不是源于真实的个体,该数据集可以轻易地提供给医院外的研究者,而不会侵犯个人隐私。

2018-07-09 14:25

汽车防盗器是一种安装在车上,用来增加盗车难度,延长盗车时间的装置,是汽车的保护神。它通过将防盗装置与汽车电路配接在一起,从而可以达到防止车辆被 盗、被侵犯、保护汽车的目的。随着计算机网络和嵌入式技术的发展,汽车防盗系统由传统的机械式、电子式防盗装置向智能化程度更高的网络式防盗系统发展。

2016-01-07 14:24

一直以来,包括win10在内的操作系统安全问题是我们所关注的。不管是这些操作系统已经触及隐私底线,还是我们想尽可能多地确保个人隐私不受侵犯,我们都需要学习一定的系统安全知识。在下文,笔者列举了一些方法,期待对保护您的个人隐私有所帮助。

2020-10-10 11:48